Introduction

Les cybercriminels sont astucieux et toujours à la recherche d'entreprises vulnérables. Ils exploitent les erreurs et les failles pour briser les systèmes, puis piratent votre système pour obtenir des informations cruciales sur vos entreprises contre une rançon. Par conséquent, vous devez toujours être prudent et très prudent pour éviter d'être une cible facile. Il existe des moyens que vous pouvez adopter pour réduire la probabilité d'une attaque réussie.

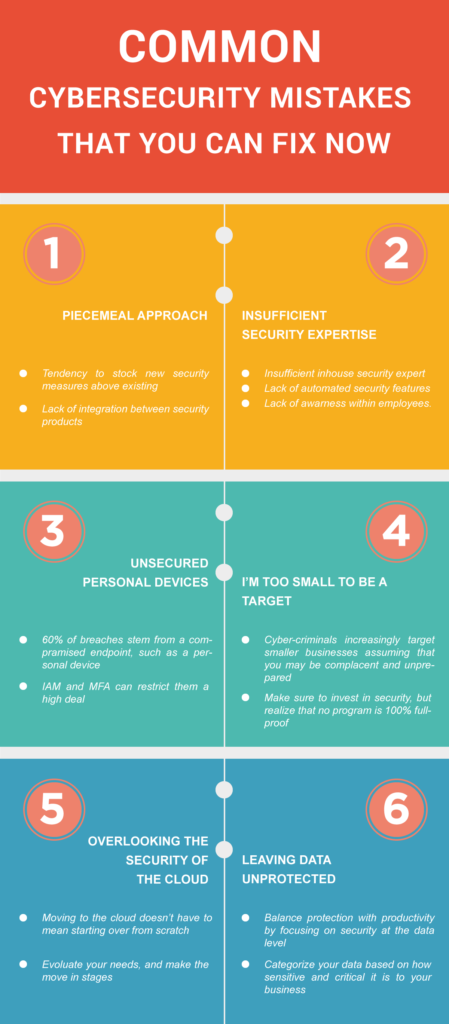

Vous trouverez ci-dessous six erreurs courantes de cybersécurité et les moyens de les corriger

1. La sécurité est compromise

Les cybermenaces continuent d’augmenter chaque jour et 43 % des cyberattaques ciblent les petites entreprises1, car celles-ci disposent généralement de ressources informatiques internes limitées. Tout le monde est concerné et se concentre sur la gestion de l’entreprise, pas sur la sécurité.

Vous avez besoin d'aide. Vous pouvez envisager des processus automatisés basés sur des logiciels pour surveiller vos systèmes en permanence et même prendre des mesures lorsqu'une menace est détectée. Vous pouvez économiser votre temps et votre énergie en utilisant l’automatisation intelligente, vous permettant ainsi de vous concentrer sur d’autres priorités.

Pensez également à faire appel à un prestataire de sécurité spécialisé. Et enfin, sensibilisez vos employés à la sécurité afin que chacun puisse faire partie de la solution.

2. Approche fragmentaire

À mesure que de nouvelles menaces apparaissent, il est tentant d’ajouter de nouvelles mesures de sécurité aux mesures existantes. Mais cela n’aide pas en raison du trop grand nombre de produits et du manque d’intégration. Chaque produit possède son propre tableau de bord, ses alertes et son contrôle. Et quelqu’un doit rester au courant de tout cela.

Le manque d’intégration entre les produits de sécurité rend difficile une vision globale des menaces et une réponse rapide et efficace. Désormais, recherchez des produits conçus pour fonctionner ensemble et associez-vous à des entreprises qui recherchent activement une collaboration avec le secteur de la sécurité.

3. sous-estimer votre entreprise

Les cybercriminels ciblent de plus en plus les petites entreprises, pensant que vous n'êtes peut-être pas préparé.

Une étude du Better Business Bureau a révélé que près d'une entreprise sur quatre comptant 250 employés ou moins aurait été la cible d'une cyberattaque, et la perte annuelle moyenne globale de 79,841 XNUMX $ est estimée à partir de ces attaques pour les petites entreprises.

Cela montre à quel point il est important d’investir dans la sécurité, tout en réalisant qu’aucun programme n’est infaillible à 100 %. Par conséquent, supposez que vous pouvez être attaqué et violé.

Préparez donc un plan de réponse aux incidents, assurez une vigilance continue en cas d’activité suspecte et organisez les ressources nécessaires à une réponse rapide afin de réduire les dommages causés à votre entreprise.

4. Ne pas sécuriser vos appareils personnels

Il existe de nombreuses façons d'accéder aux données de votre entreprise qui les rendent vulnérables en termes de sécurité.

Même les petites entreprises peuvent disposer de plusieurs appareils comme des ordinateurs, des ordinateurs portables dans des endroits éloignés, des téléphones intelligents personnels et des tablettes. Un pirate informatique peut tenter d’accéder via de nombreux points de terminaison possibles. En fait, 60 % des violations proviennent d’un point final compromis, tel qu’un appareil personnel.

La gestion des identités et des accès (IAM) contribue à éliminer la complexité des informations d'identification de plusieurs utilisateurs en donnant à chaque employé une identité unique et sécurisée pour accéder à toutes les ressources de votre réseau.

Un autre niveau de protection est fourni par l'authentification multifacteur (MFA), exigeant qu'un utilisateur présente un mot de passe ainsi qu'une authentification secondaire telle qu'un code envoyé par SMS ou une empreinte digitale.

5. Données non protégées

Les données voyagent hors de votre contrôle lorsqu'elles sont partagées par les employés, les clients et les partenaires. Mais essayer de tout verrouiller décourage l'innovation et la productivité, et conduit finalement à des solutions de contournement pour les employés si l'inconvénient s'avère trop important. Équilibrez protection et productivité en mettant l'accent sur la sécurité au niveau des données.

Catégorisez vos données en fonction de leur importance et de leur sensibilité pour votre entreprise. Mieux encore, automatisez la classification de vos données afin que la surveillance et les protections appropriées soient en place lorsque les données sont créées. Protégez ce qui est le plus important avec les mesures les plus strictes, telles que l'accès restreint, les privilèges de partage limités et le chiffrement.

6. Surplombant la sécurité du Cloud

La sécurité est complexe, et même les services informatiques d'entreprise bien financés ont du mal à rester au top. Le bon partenaire cloud peut vous aider à protéger vos charges de travail contre les accès non autorisés et à sauvegarder vos données.

Passer au cloud ne signifie pas nécessairement recommencer à zéro. Évaluez vos besoins et procédez par étapes. Vous pouvez même recourir à une stratégie hybride à long terme dans laquelle certains de vos systèmes restent sur site.

Évaluez les fournisseurs de services cloud à l’aide des normes internationales et recherchez des fournisseurs qui publient des informations détaillées sur leurs mesures de sécurité et de conformité.

Aussi, lisez: Principaux conseils pour créer des applications mobiles sécurisées

Conclusion

En concluant notre exploration des erreurs de cybersécurité les plus répandues qui frappent à la fois les individus et les organisations, il est évident que la sensibilisation et les mesures proactives jouent un rôle essentiel dans la protection de nos vies numériques. Chaque erreur mise en évidence n’est pas seulement une préoccupation mais une opportunité de rectification, garantissant un paysage numérique plus sécurisé.

En éliminant ces pièges courants – qu'il s'agisse de négliger les mises à jour logicielles, de négliger l'authentification multifactorielle ou de négliger la formation des employés – nous ouvrons la voie à un environnement numérique plus résilient et plus sécurisé.

N’oubliez pas que le cheminement vers une cybersécurité robuste est un processus continu et que de petites solutions immédiates peuvent apporter une protection significative. À mesure que nous progressons, adoptons une culture dans laquelle la vigilance en matière de cybersécurité n’est pas une simple solution ponctuelle, mais une pratique cohérente, qui, à terme, fortifie notre monde numérique contre les menaces imminentes.

Microsoft Dynamics 365 Business Central

Microsoft Dynamics 365 Business Central est une solution de gestion d'entreprise ERP tout-en-un qui vous aide à connecter vos finances, vos ventes, vos services et vos opérations pour rationaliser les processus métier. Connectez notre équipe si vous souhaitez implémenter Dynamics 366 Business Central dans votre entreprise.