المُقدّمة

مجرمو الإنترنت أذكياء ويبحثون دائمًا عن الشركات الضعيفة. إنهم يستغلون الأخطاء والعيوب لاختراق الأنظمة ، ثم يخترقون نظامك للحصول على معلومات مهمة عن أعمالك للحصول على فدية. لذلك ، تحتاج دائمًا إلى توخي الحذر والحذر الشديد لتجنب أن تكون هدفًا سهلًا. هناك طرق يمكنك اتباعها لتقليل احتمالية حدوث هجوم ناجح.

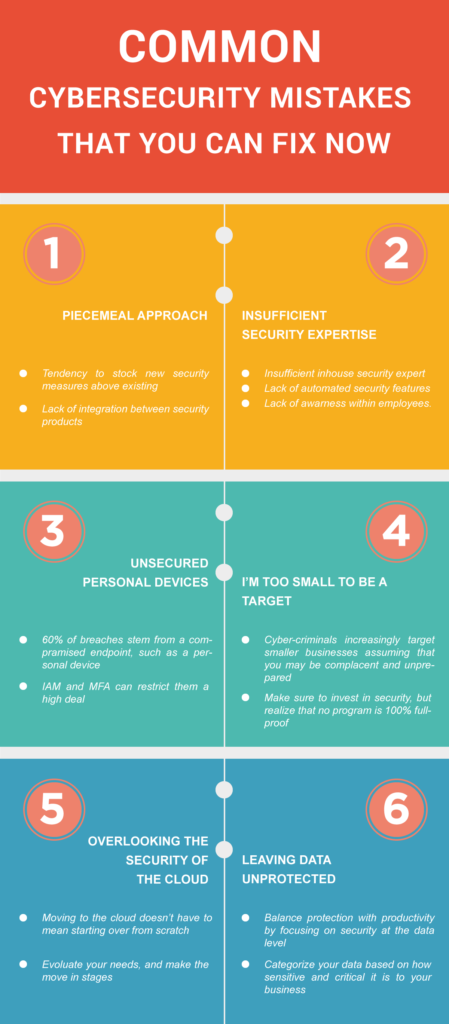

فيما يلي ستة أخطاء شائعة في مجال الأمن السيبراني وطرق إصلاحها

1. تعرض الأمن للخطر

تستمر التهديدات السيبرانية في التزايد كل يوم، وتستهدف 43% من الهجمات السيبرانية الشركات الصغيرة، 1 نظرًا لأن موارد تكنولوجيا المعلومات لديها عادةً محدودة داخل الشركة. الجميع مهتمون ويركزون على إدارة الأعمال، وليس على الأمن.

أنت بحاجة للمساعدة. يمكنك التفكير في العمليات الآلية المستندة إلى البرامج لمراقبة أنظمتك بشكل مستمر وحتى اتخاذ الإجراءات عند اكتشاف تهديد. يمكنك توفير وقتك وطاقتك من خلال الاستفادة من الأتمتة الذكية، مما يسمح لك بالتركيز على الأولويات الأخرى.

ضع في اعتبارك أيضًا إشراك مزود أمان متخصص. وأخيرًا، قم بتثقيف موظفيك حول الوعي الأمني حتى يتمكن الجميع من أن يكونوا جزءًا من الحل

2. نهج التدريجي

ومع ظهور تهديدات جديدة، فمن المغري وضع تدابير أمنية جديدة فوق التدابير الحالية. لكن هذا لا يساعد بسبب كثرة المنتجات وعدم التكامل الكافي. يحتوي كل منتج على لوحة تحكم وتنبيهات وعناصر تحكم خاصة به. ويحتاج شخص ما إلى البقاء على رأس كل شيء.

إن عدم التكامل بين المنتجات الأمنية يجعل من الصعب رؤية التهديدات بشكل شمولي ويجعل من الصعب الاستجابة لها بسرعة وفعالية. من الآن فصاعدا، ابحث عن المنتجات المصممة للعمل معًا، وارتبط بالشركات التي تسعى بنشاط إلى التعاون مع صناعة الأمن.

3. التقليل من شأن عملك

يستهدف مجرمو الإنترنت بشكل متزايد الشركات الصغيرة على افتراض أنك قد تكون غير مستعد.

وجدت دراسة أجراها Better Business Bureau أن ما يقرب من واحدة من كل أربع شركات تضم 250 موظفًا أو أقل تم الإبلاغ عنها بأنها كانت هدفًا لهجوم إلكتروني، ويقدر متوسط الخسارة السنوية الإجمالية بمبلغ 79,841 دولارًا أمريكيًا من هذه الهجمات للشركات الصغيرة.

وهذا يوضح مدى أهمية الاستثمار في الأمان، ولكن في الوقت نفسه ندرك أنه لا يوجد برنامج مضمون بنسبة 100%. لذلك، افترض أنه من الممكن أن تتعرض للهجوم والانتهاك.

لذلك، قم بإعداد خطة للاستجابة للحوادث، وتأكد من اليقظة المستمرة للأنشطة المشبوهة، وقم بتنظيم الموارد اللازمة للاستجابة السريعة لتقليل الأضرار التي تلحق بعملك.

4. عدم تأمين أجهزتك الشخصية

هناك العديد من الطرق التي يمكنك من خلالها الوصول إلى بيانات عملك مما يجعلها عرضة للخطر من حيث الأمان.

حتى الشركات الصغيرة قد يكون لديها أجهزة متعددة مثل أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة في المواقع النائية والهواتف الذكية الشخصية والأجهزة اللوحية. يمكن للمتسلل محاولة الوصول من خلال العديد من نقاط النهاية المحتملة. في الواقع، 60% من الانتهاكات تنشأ من نقطة نهاية معرضة للخطر، مثل الجهاز الشخصي.

تساعد إدارة الهوية والوصول (IAM) على التخلص من تعقيد بيانات اعتماد المستخدمين المتعددة من خلال منح كل موظف هوية واحدة وآمنة للوصول إلى جميع موارد الشبكة الخاصة بك.

ويتم توفير طبقة أخرى من الحماية من خلال المصادقة متعددة العوامل (MFA)، التي تتطلب من المستخدم تقديم كلمة مرور بالإضافة إلى المصادقة الثانوية مثل الرمز المرسل عبر الرسائل القصيرة أو بصمة الإصبع.

5. البيانات غير المحمية

تنتقل البيانات خارج نطاق سيطرتك عندما يشاركها الموظفون والعملاء والشركاء. لكن محاولة قفل كل شيء يثبط الابتكار والإنتاجية ، ويؤدي في النهاية إلى حلول بديلة للموظفين إذا ثبت أن الإزعاج كبير للغاية. وازن بين الحماية والإنتاجية من خلال التركيز على الأمان على مستوى البيانات.

صنف بياناتك بناءً على مدى أهميتها وحساسيتها لعملك. والأفضل من ذلك ، قم بأتمتة تصنيف البيانات الخاصة بك بحيث تكون المراقبة والحماية المناسبة في مكانها الصحيح عند إنشاء البيانات. قم بحماية ما هو أكثر أهمية بأقوى الإجراءات ، مثل الوصول المقيد وامتيازات المشاركة المحدودة والتشفير.

6. التغاضي عن أمان السحابة

الأمان معقد ، وحتى أقسام تكنولوجيا المعلومات في المؤسسات الممولة تمويلًا جيدًا تكافح للبقاء على رأسها. يمكن لشريك السحابة المناسب مساعدتك في حماية أعباء عملك من الوصول غير المصرح به والنسخ الاحتياطي لبياناتك.

الانتقال إلى السحابة لا يعني بالضرورة البدء من الصفر. قم بتقييم احتياجاتك وقم بالتحرك على مراحل. يمكنك أيضًا استخدام إستراتيجية مختلطة طويلة المدى حيث تظل بعض أنظمتك محلية.

قم بتقييم مقدمي الخدمات السحابية باستخدام المعايير الدولية وابحث عن البائعين الذين ينشرون معلومات مفصلة حول إجراءات الأمان والامتثال الخاصة بهم.

أيضا ، اقرأ: أهم النصائح لبناء تطبيقات جوال آمنة

وفي الختام

في ختام استكشافنا لأخطاء الأمن السيبراني السائدة التي يعاني منها الأفراد والمنظمات على حد سواء، من الواضح أن الوعي والتدابير الاستباقية تلعب أدوارًا محورية في حماية حياتنا الرقمية. كل خطأ تم تسليط الضوء عليه ليس مجرد مصدر قلق ولكنه فرصة للتصحيح، مما يضمن بيئة رقمية أكثر أمانًا.

ومن خلال معالجة هذه المخاطر الشائعة - سواء كان ذلك إهمال تحديثات البرامج، أو التغاضي عن المصادقة متعددة العوامل، أو إهمال تدريب الموظفين - فإننا نمهد الطريق لبيئة رقمية أكثر مرونة وأمانًا.

تذكر أن الرحلة نحو الأمن السيبراني القوي هي عملية مستمرة، والإصلاحات الصغيرة والفورية يمكن أن تؤدي إلى حماية كبيرة. وبينما نخطو إلى الأمام، دعونا نتبنى ثقافة حيث لا تكون يقظة الأمن السيبراني مجرد حل لمرة واحدة، ولكنها ممارسة متسقة، تعمل في نهاية المطاف على تحصين عالمنا الرقمي ضد التهديدات التي تلوح في الأفق.

مايكروسوفت دايناميكس 365 الأعمال المركزية

Microsoft Dynamics 365 Business Central هو حل إدارة أعمال متكامل لتخطيط موارد المؤسسات (ERP) يساعدك على توصيل بياناتك المالية والمبيعات والخدمة والعمليات لتبسيط عمليات الأعمال. قم بتوصيل فريقنا إذا كنت مهتمًا بتنفيذ Dynamics 366 business central في عملك.